Google Workspaceでメール送信元の信頼性アップ|SPF・DKIM・DMARCの役割と設定手順

Google Workspaceを導入し、業務メールの運用を始めようとすると、「SPF」「DKIM」「DMARC」など、あまり聞きなれない用語が登場します。

セットアップ中に見慣れない用語や設定項目が出てくると、「これはどういう意味?」「設定しないと何か問題があるの?」と気になって、手が止まってしまうことありませんか?

これらのメール認証技術は、メールのなりすまし対策や到達率の向上に必要な設定です。

Google Workspaceで独自ドメインのメールを使っていると、「送信したメールが迷惑メールに入ってしまった」「取引先に届かない」といった問題に直面することがあります。

とくにビジネス用途でGoogle Workspaceを使う場合、適切に設定しておくことで、自社からの重要なメールが迷惑メールに振り分けられるリスクを防げます。

本記事では、SPF・DKIM・DMARCの役割を整理しながら、Google Workspaceにおける設定方法をご説明します。

SPF、DKIM、DMARCとは?

メールのなりすましや改ざんを防ぎ、受信側に「正当な送信者である」ことを証明するために必要な仕組みが、

SPF(エスピーエフ)、DKIM(ディーキム)、DMARC(ディーマーク) という3つの「ドメイン認証技術」です。

これらはそれぞれ役割が異なり、連携して動作します。

各役割を以下でご説明します。

SPF(Sender Policy Framework)(エスピーエフ)

送信元IPアドレスが、そのドメインの正規のサーバーかどうかを確認する仕組み

- 送信元のサーバー(IPアドレス)が、そのドメインに対して許可されているかをチェック

- DNSに登録された情報と照合して検証する

ドメイン管理者がDNSに「このドメインはこのIPから送信してよい」と宣言することで、受信側サーバーが送信者をチェックできます。

これにより、なりすましメールの抑止につながります。

ただし、転送されたメールではIPが変わるため、転送時にSPFが失敗するケースがある点に注意が必要です。

※ DNS(Domain Name System)は、ドメインの設定情報をインターネット上で管理・公開する仕組みで、メール送信元の情報などもここに登録されます。

SPFは、メールが他のサーバーを経由して転送されると、認証に失敗しやすくなります。

DKIM(DomainKeys Identified Mail)(ディーキム)

メールに電子署名を付けて、送信後に内容が改ざんされていないことを証明する仕組み

- メール本文に電子署名を付けて送信

- 受信者はDNSにある公開鍵で検証できる

- 改ざんされていないか、送信ドメインが正しいか確認できる

メールの一部に署名(暗号化された文字列)を付けて送信し、受信側は公開鍵を使って署名が有効かどうかを検証します。

これにより、「このメールは送信後に改ざんされていない」という保証ができます。

改ざん防止に加え、転送時にも認証が維持されやすいため、SPFを補完する役割があります。

DKIMでは署名が保持されるため、転送されてもSPFより認証に強い傾向があります。

DMARC(Domain-based Message Authentication, Reporting & Conformance)(ディーマーク)

SPFやDKIMの結果をもとに、メールをどう扱うか(通す/迷惑メールに入れる/拒否する)をポリシーとして示す仕組み

- SPFまたはDKIMが有効かどうかを確認し、どちらかが「成功+一致」であれば通過

- 失敗した場合の処理ポリシー(none(通す) / quarantine(迷惑メール扱い) / reject(拒否))を指定できる

- 認証失敗メールのレポートも受け取れる

ドメイン管理者が「SPFかDKIMのどちらかが成功し、かつドメインと一致している場合のみ許可」といったルールを定め、メールの処理を明確化できます。

また、認証に失敗したメールのレポート(報告)を受け取る機能もあり、不正利用の把握にも役立ちます。

不正なメールが届くリスクをさらに低減できます。

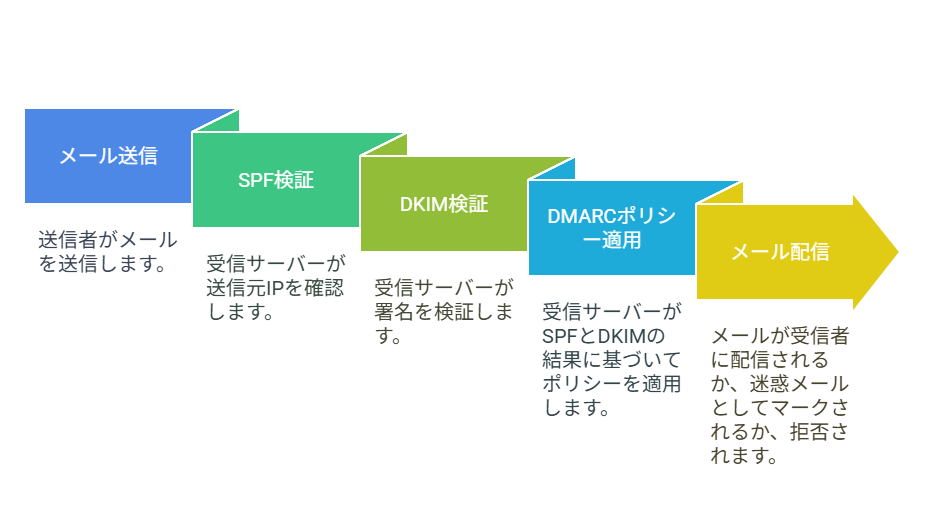

SPF・DKIM・DMARCの3つはどうつながっている?

SPFとDKIMが「検証」役、DMARCが「判断」役として連携

SPFとDKIMはそれぞれ別の視点からメールを検証しますが、DMARCがそれらの結果をまとめて判断する司令塔の役割を果たします。

各認証技術の役割と設定する目的

| 技術 | 役割 | 設定の目的 |

|---|---|---|

| SPF | 送信元IPを確認 | なりすましメールを防ぐ |

| DKIM | メール改ざんの有無を検証 | 改ざんの防止、信頼性の向上 |

| DMARC | SPF・DKIMの結果に基づき、どう処理するかを決定 | 認証ポリシーの適用、迷惑メール対策の強化 |

SPF・DKIM・DMARCの3つを組み合わせることで、送信元の信頼性とメールの安全性を総合的に判断できるようになります。

これにより、なりすまし・迷惑メール扱い・到達率の低下を防ぐことができます。

Google WorkspaceでSPF・DKIM・DMARCを設定するための準備

Google WorkspaceでSPF・DKIM・DMARCを設定するには、いくつかの事前準備が必要です。

管理者権限やドメイン側の設定画面にアクセスできる状態であるか、以下の項目をご確認ください

| チェック項目 | 内容 |

|---|---|

| Google Workspaceの管理者権限があること | 管理コンソールにログインし、DKIM設定などを行うために必要です |

| 利用している独自ドメインのDNS管理画面にアクセスできること | 独自ドメインを取得したサービス(Squarespace、お名前.ConoHaなど)の管理画面にログインし、DNS設定(TXTレコードの追加など)ができる状態が必要です。 |

| 対象ドメインがGoogle Workspaceにすでに登録済みであること | SPFやDKIMは登録済みドメインでのみ設定できます |

| Gmailのサービスが有効化されていること | DKIM署名などはGmailサービスを利用しているドメインで設定します |

| SPFレコードの重複に注意 | すでにTXTレコードが設定されている場合は追記が必要です(複数のSPFレコードはエラーになります) |

SPF(エスピーエフ)の設定方法

SPFレコードの登録は、迷惑メール扱いを防ぎ、正しくメールが届くために行います。

Google Workspace で SPF を設定するには、独自ドメインの DNS 設定に特定のテキスト情報(TXTレコード)を追加する必要があります。

SPFレコードの登録手順は以下のとおりです。

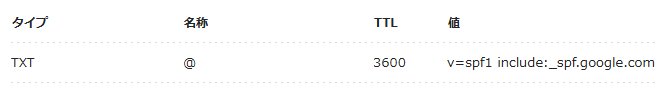

Google Workspaceを利用している場合、基本的なSPFレコードは以下のようになります。

Google Workspaceのみ利用時のSPFレコード

v=spf1 include:_spf.google.com ~allこれは「Googleのメールサーバー(_spf.google.com)からの送信を許可する」という意味です。

この設定により、メールのなりすまし対策や迷惑メール扱いの防止につながります。

他の送信サービス(Amazon SES、Microsoft 365 など)と併用している場合は、それぞれの include: を追加する必要があります。

SPF レコードは1つのTXTレコードでまとめる必要があり、複数の v=spf1 を登録すると無効になるためご注意ください。

詳細については、以下のGoogleヘルプページ項目をご参照ください。

SPFレコードを登録するには、独自ドメインのDNS設定を変更できる状態である必要があります。

まずは、ドメインを購入・管理しているサービスの管理画面にログインします。

例:

- Squarespace(Google Workspace申込時に新規ドメインを購入した場合)

- お名前.com

- ConoHa

- Xserver など

SPFの設定は「TXTレコード」の追加で行います。

DNSの管理画面にアクセスできたら、TXTレコードを追加します。

Google WorkspaceのSPFレコードを、ドメインのDNS設定に正しく登録することで、メールの送信元が認証されるようになります。

詳しい追加方法については各サービスのヘルプページをご確認ください。

| 項目 | 入力内容 |

|---|---|

| 名前 (ホスト名) | @(または空欄、サービスによって異なります) |

| タイプ | TXT |

| 値 (TXTデータ) | v=spf1 include:_spf.google.com ~all |

※ TTLは通常デフォルト(3600 など)で問題ありません。

すでに SPFレコード(v=spf1 で始まるもの)が登録されている場合は、複数登録せず、1つにまとめて編集します。

SPFレコードが複数存在するとエラーとなり、正しく認証されません。

TXTレコードを追加した後は、DNSの変更が反映されるまで少し時間がかかる場合があります。

早ければ数分、遅い場合は最大で72時間ほどかかることもあるため、少し時間をおいてご確認ください。

SPF設定は以下のような外部ツールでチェックできます。

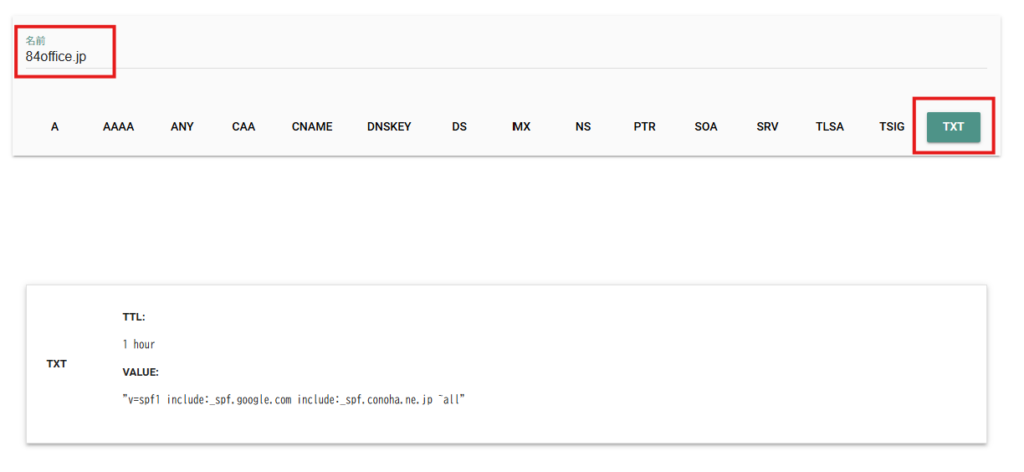

名前の欄に、ドメイン名を入力します。

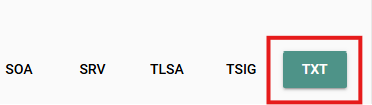

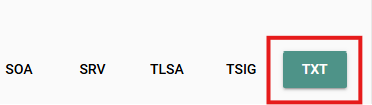

レコードタイプは右側にある「TXT」を選択します。

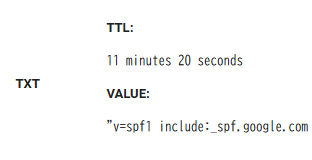

結果欄に、v=spf1 include:_spf.google.com ~all の形式でレコードが表示されたら、SPFの設定は反映されています。

DKIM(ディーキム)の設定方法

DKIMを有効にしておくことで、SPFやDMARCとの連携も正しく機能し、メールの到達率が向上します。

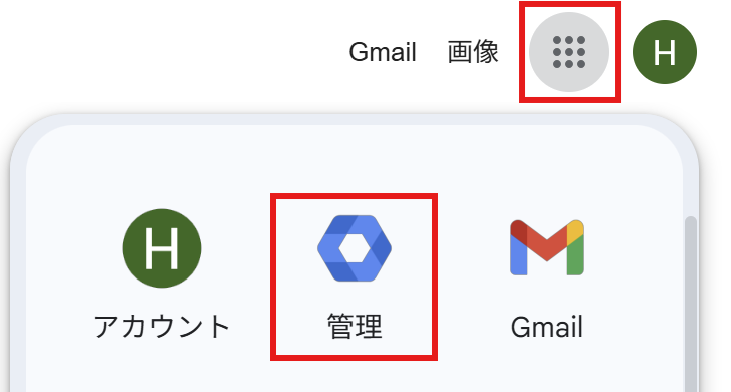

DKIMは、Google Workspaceを利用している場合、Google管理コンソールから設定し、DNSへのレコード追加を行います。

以下がDKIMの設定から有効化までの手順となります。

左メニューから「アプリ」→「Google Workspace」→「Gmail」を開きます。

その後、「メールの認証」 を開きます。

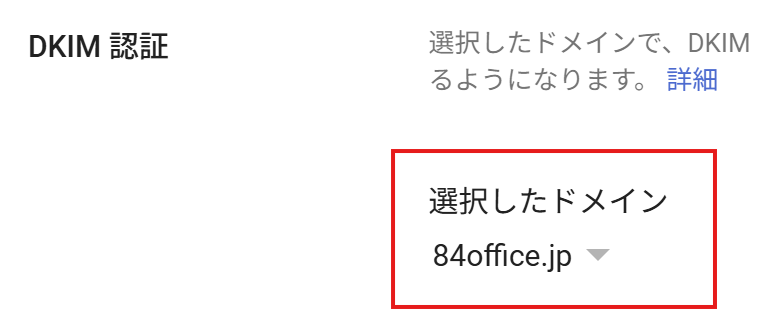

Google Workspace に登録されている複数のドメインが表示される場合があります。

設定したい独自ドメインを選んでください。

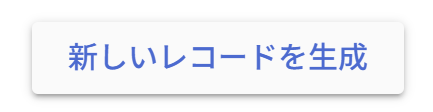

「新しいレコードを生成」をクリックすると、Googleが署名に使うDKIMの「公開鍵」と「セレクタ名(識別子)」が生成されます。

この後、生成された情報をドメインのDNSに登録することで、受信者側で署名の正当性を検証できるようになります。

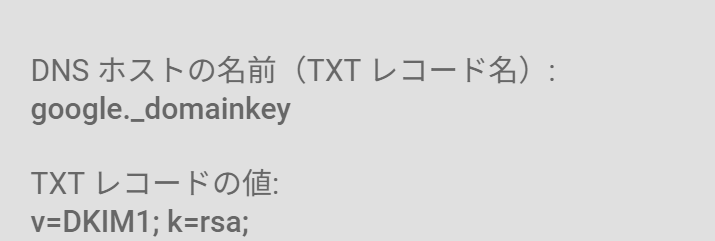

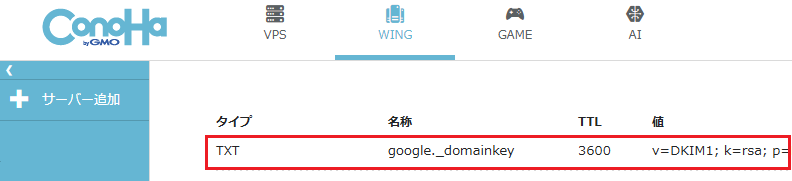

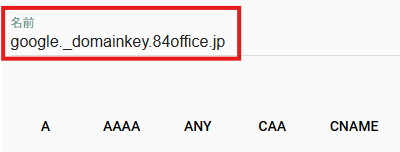

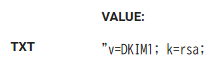

TXTレコード名(例:google._domainkey)とTXTレコードの値(v=DKIM1; k=rsa; p=MIIBIjANB…から始まる長い値)をコピーします。

DNS管理サービス(Squarespace、お名前.com、ConoHaなど)で以下のようにTXTレコードを追加します。

| 項目 | 入力例 |

|---|---|

| タイプ | TXT |

| ホスト名(名前) | google._domainkey(※セレクタ + ._domainkey) |

| 値 | Google Workspaceで生成されたDKIM公開鍵 (TXTレコードの値) |

※ TTLは通常デフォルト(3600 など)で問題ありません。

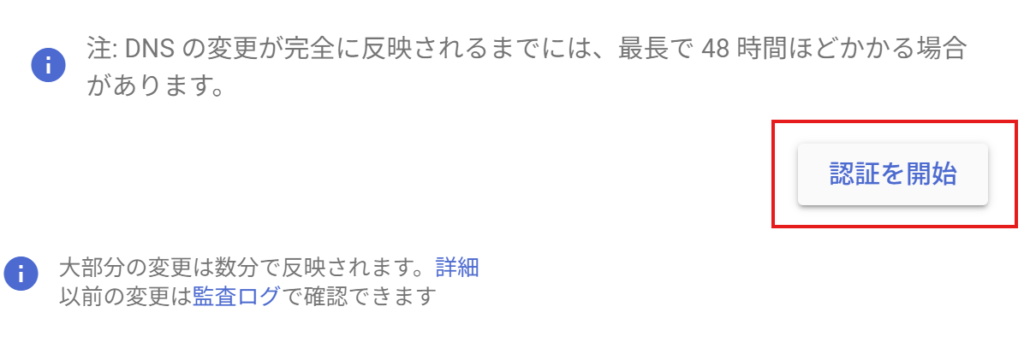

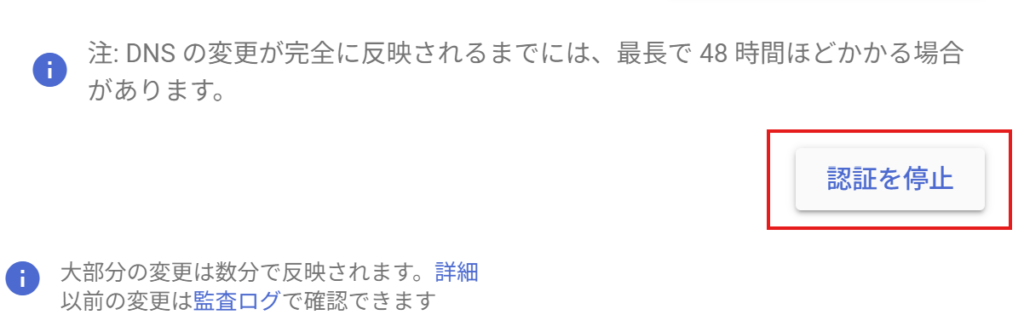

DNSに公開鍵(TXTレコード)を設定しただけでは、DKIMはまだ有効になっていません。

STEP2で開いたGoogle管理コンソールの「メールの認証」に戻り、「認証を開始」ボタンをクリックします。

- DNSレコードの変更がまだ反映されていない場合、「認証を開始」をクリックしてもエラーになります。

- 反映まで数分〜最大で48時間程度かかることがあります。

認証が完了している場合は、ボタンが「認証を停止」と表示されます。

DNS反映後、外部ツールで設定状況を確認します。

Google Admin Toolbox – Digの場合

google._domainkey.あなたのドメイン名の形式でドメイン名を入力します。

(例)google._domainkey.84office.jp

DKIM確認時は、 google._domainkey. を付けてドメイン名をご入力ください。

レコードタイプは右側にある「TXT」を選択します。

結果欄に、 v=DKIM1; k=rsa; …の形式でレコードが表示されていれば、DKIMの設定は完了です。

DMARC(ディーマーク)の設定方法

SPFとDKIMの設定が完了したら、最後に行うのが DMARC(ディーマーク)の設定です。

Google Workspaceでは、DMARCはGoogle管理コンソールではなく、ドメイン側のDNSにTXTレコードを追加することで設定します。

DMARCの設定手順は以下のとおりです。

まずは、どのようなポリシー(ルール)にするかを決めます。

DMARCでは、SPFやDKIMの認証に失敗したメールをどのように扱うかを定義します。

初めて設定する場合のおすすめポリシー

v=DMARC1; p=none; rua=mailto:dmarc@example.com※ rua=mailto:dmarc@example.com の @example.com は、ご自身のドメインに置き換えてください。

| パラメータ | 意味 |

|---|---|

v=DMARC1 | バージョン指定 (必須) |

p=none | 認証失敗時の処理 (none=受け取る / quarantine=迷惑メール扱い / reject=拒否) |

rua= | レポート送信先(任意) ※DMARC対応レポートを受け取れるアドレスが必要です |

この構文は以下のような意味です。

v=DMARC1:DMARCのバージョン指定(必須)p=none:認証失敗時も拒否せず、そのまま配信を許可するrua=mailto:〜:DMARCレポートを受け取るメールアドレス(任意)

p=noneにする理由初期段階ではメールが正常に届いているかの確認が目的なので、まずは遮断せずに記録のみを行う「p=none」が安全です。

DMARCのレポート(rua)を使って、どのメールが認証に失敗しているかを分析できます。

問題がなければ、あとから quarantine(迷惑メール)や reject(拒否)に強化が可能です。

詳細についてはGoogleヘルプページをご参照ください。

Google Workspace 管理者ヘルプ:DMARCを設定する

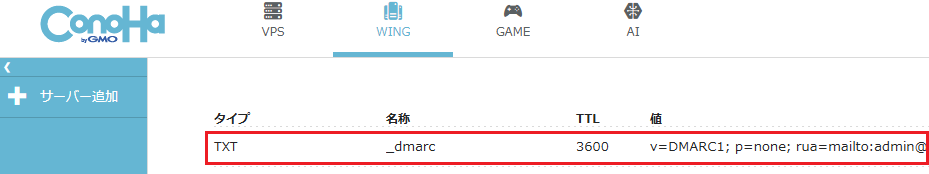

お使いのDNS管理サービス(Squarespace、お名前.com、ConoHaなど)で、以下のように設定します。

| 項目 | 入力内容 |

|---|---|

| タイプ | TXT |

| ホスト名(名前) | _dmarc |

| 値 | STEP1で作成したDMARCレコードの内容 |

※ TTLは通常デフォルト(3600 など)で問題ありません。

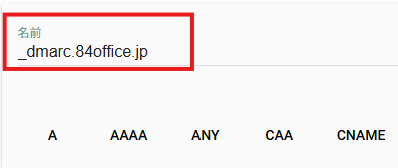

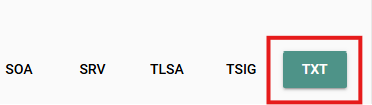

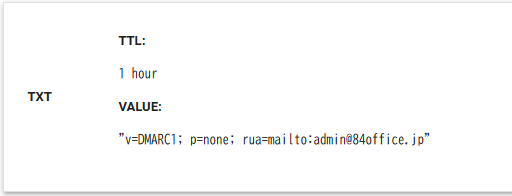

DNS反映後、外部ツールで設定状況を確認できます。

Google Admin Toolbox – Digの場合

_dmarc.あなたのドメイン名の形式でドメイン名を入力します。

(例)_dmarc.84office.jp

DMARC確認時は、 _dmarc. を付けてドメイン名をご入力ください。

レコードタイプは右側にある「TXT」を選択します。

結果欄に、"v=DMARC1; p=none; ..." の形式でレコードが表示されていれば、DMARCの設定は完了です。

- 反映までに最大72時間かかることがあるため、設定直後は表示されない場合もあります。

- 表示されない場合は、ドメイン名の入力ミスやDNS設定の反映漏れがないか再確認してください。

SPF・DKIM・DMARC設定時の気になるポイント

SPF・DKIM・DMARCを設定する際に「これはどうすればいいの?」と迷いやすいポイントについて3点ご説明します。

SPFやDKIMを設定しないとどうなる?

SPFやDKIMの認証を設定していない場合、送信したメールが受信者の迷惑メールフォルダに分類されやすくなります。

特にGmailやOutlookなどの主要サービスでは、未認証の送信元ドメインを厳しくチェックするようになっており、メールが届かないケースもあります。

ビジネスメールの信頼性を維持するためにも、SPFとDKIMの設定は重要です。

SPFだけ設定すれば十分?

SPFは「どの送信元IPからの送信を許可するか」を示すもので、メール内容の改ざんなどまでは検知できません

DKIMを組み合わせて設定することで、本文やヘッダー情報の改ざん検知も可能になり、セキュリティが大きく向上します。

また、DMARCを導入する場合、SPFまたはDKIMのどちらか一方でも通ればOKという設定もできますが、信頼性を高めるには両方を通す構成が望ましいです。

エイリアスを使っていても認証は有効?

Google Workspaceなどでエイリアス(別名メールアドレス)を使って送信しても、基本ドメインが同じであればSPFやDKIMは有効に機能します。

ただし、以下の点に注意が必要です。

- SPFは送信元サーバーのIPで判定されるため、許可範囲に含まれていないとエイリアスでも失敗することがあります。

- DKIMは署名にセレクター名(例:

googleなど)や署名対象アドレスを含むため、部署ごとなどで分けている場合は別途対応が必要になることもあります。

まとめ

SPF・DKIM・DMARCの3つの認証設定は、メールの信頼性と安全性を高めるために重要なものとなっています。

特にGoogle Workspaceを活用して業務メールを送信する場合、これらを適切に設定することで「なりすまし」や「迷惑メール扱い」を防ぎ、重要なメールが届く環境を整えることができます。

設定はやや専門的に感じられるかもしれませんが、手順に沿って進めれば順番に対応できます。

正しく認証を設定することで、ビジネスの信頼性も高まります。

安心してやり取りできる環境づくりを、ぜひこの機会に進めてみてください。

弊社では、Google Apps Script(GAS)を活用した業務効率化サポートのほか、ITツールの導入支援やIT導入補助金の申請サポートも行っております。

ぜひお気軽にご相談ください。貴方の業務改善を全力でサポートいたします。

コメント